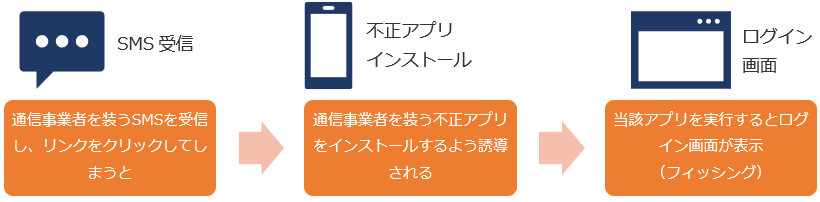

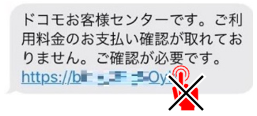

JC3では、通信事業者を装うSMSにより不正アプリをインストールさせ、ネットワーク暗証番号等を詐取するフィッシングの手口を確認しました。Android端末だけでなく、iPhoneにおいても確認しておりますので、注意してください。

通信事業者を装うSMSのリンクをクリックしてしまうと、不正アプリをインストールするよう誘導されます。

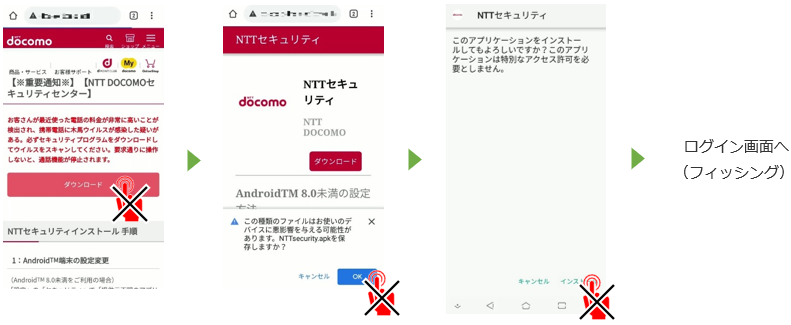

■Android端末 ~不正アプリ(*.apk)のインストールに注意

従前よりAndroid端末では利用者に対して不正アプリをダウンロード及びインストールさせて、ネットワーク暗証番号等を詐取する手口が確認されています。引き続き、正規のアプリ配信サイト以外からのインストールは行わないよう注意してください。

■iPhone ~構成プロファイルを悪用した不正アプリのインストールに注意

今回、iPhoneにおいて構成プロファイルを悪用して不正アプリをインストールさせる手口を確認しました。本来、構成プロファイルは各種設定を一括して行うためのものですが、今回は不正アプリのインストールのために利用されていると考えられます。通信事業者を装うSMSに従ってリンク先に進んでしまうと、通信事業者を装う構成プロファイル及びセキュリティアプリをインストールするよう誘導されます。画面に表示されるメッセージに従って「インストール」や「許可」を押下することで、最終的に不正アプリのインストールが完了してしまいます。その後、インストールした不正アプリを起動すると、ネットワーク暗証番号の入力画面となり、入力した情報が詐取される恐れがあります。

図 構成プロファイルを悪用するフィッシングの手口(動画)

参考:不正な構成プロファイルを利用する攻撃についての解説(トレンドマイクロ)

宅配偽装SMSによるスマートフォンへの攻撃でまた新たな手口

https://blog.trendmicro.co.jp/archives/20953

通信事業者を装ったSMSから感染を広めるモバイルマルウェア「TianySpy」を確認【追記】

https://blog.trendmicro.co.jp/archives/29322

被害に遭わないために、次の点に注意してください。

万が一、フィッシングの被害に遭った場合は、速やかに通信事業者の相談窓口や最寄りの警察署等へご相談ください。また、身に覚えのない購入や支払いが含まれていないか、日頃から決済サービスの利用明細を確認することも大切です。

「NTTセキュリティ」などを装ったフィッシングSMSや不正なアプリによるドコモオンラインショップでのApp Store & iTunesギフトカード等の不正購入発生について(NTTドコモ)

https://www.nttdocomo.co.jp/info/notice/page/211002_00.html

ページの先頭へ