JC3では、警察、株式会社ラック、トレンドマイクロ株式会社その他の会員企業との連携により、ECサイトを改ざんして不正スクリプトを読み込ませることで、不正にクレジットカード情報等を窃取する手口を確認しました。これはWebスキミングと呼ばれる手口の一種です。利用者は改ざんされたECサイトにおいて商品の購入手続き等を行った場合、その間に入力したクレジットカード情報等が窃取されてしまいます。

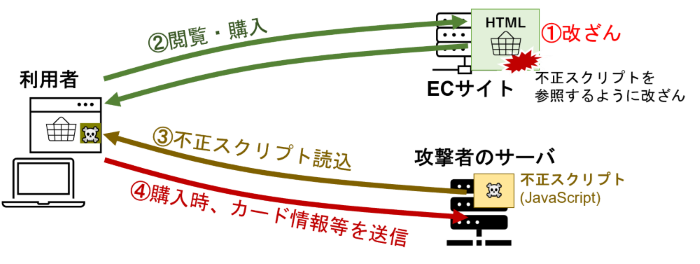

一連の流れについて、JC3では次のとおり推定しています。

①改ざん

攻撃者はクレジットカード情報等を窃取する不正スクリプトを用意し、ECサイトを何らかの方法で当該スクリプトを参照させる(読み込ませる)ように改ざんする。

②閲覧・購入

利用者は改ざんに気が付くことなくECサイトにおいて商品の閲覧や購入等を行える。

③不正スクリプト読込

②と同時に、利用者側の環境に不正スクリプトが読み込まれてしまい、利用者がECサイトの画面(例:ログイン画面、会員登録画面、決済画面)で入力した情報が窃取される。

④購入時、カード情報等を送信

利用者が決済画面で商品購入(注文ボタンを押下)すると、正常に注文が完了するとともに、③で収集されていた各種情報が攻撃者側へ送信される。

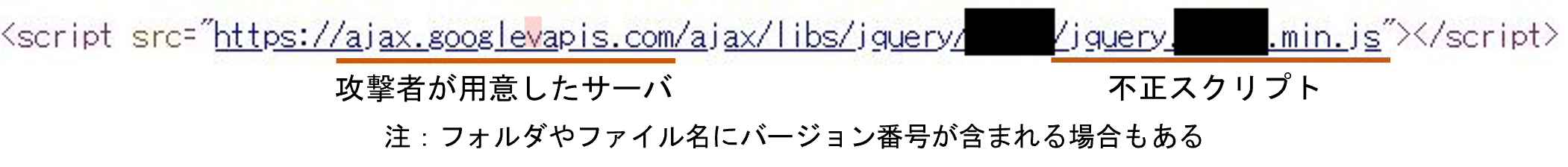

被害のあったECサイトでは、不正スクリプトを参照するようにHTMLファイルが改ざんされていました。不正スクリプトは、著名なJavaScriptのライブラリ(jQuery)を偽装したファイル名となっており、HTMLファイルを確認しても、一見すると改ざんに気が付かない可能性があります。

不正スクリプトはJavaScriptで記述されているものですが、難読化が施されていました。不正スクリプトの機能は、ログイン画面、会員登録画面、決済画面等に入力された情報(ID、パスワード、生年月日、クレジットカード情報等)を、攻撃者のサーバへ送信するものと推定されます。改ざんされたECサイトを、利用者がブラウザで閲覧しても異変に気が付くことは困難です。このため、ECサイト側での脆弱性対策等、情報セキュリティ対策の強化が求められます。

| 原因 | 対策 |

| サイトの管理者用アカウントを不正に利用された (推測されやすいパスワードを設定していたため) |

推測されにくいパスワードを設定する 管理画面へのアクセス制限を行う |

| コンテンツ管理システムやOS(基本ソフト)等の脆弱性を攻撃されて侵入された | 脆弱性を解消する (ソフトウェアをアップデートする) |

今回の記事に関する悪性ドメインの情報は、こちら(PDFリンク)を参照してください。

ページの先頭へ